Kuigi PostgreSQL ei paku sisseehitatud krüpteerimisvalikuid, saate kolmanda osapoole krüpteerimismeetodite abil seadistada andmete puhkeoleku krüptimise. Tänane õpetus keskendub läbipaistva andmete krüptimise (TDE) meetodi kasutamisele failisüsteemi tasemel krüptimise võimaldamiseks.

Kuidas seadistada PostgreSQL-is puhkeoleku andmete krüptimist

Andmete krüptimise seadmisel PostgreSQL-is on eesmärk muuta andmed failisüsteemis loetamatuks, nõudes dekrüpteerimisvõtit. Nii on volitamata juurdepääs välistatud.

Kui teie serveris töötab PostgreSQL, saate failisüsteemi tasemel krüptimise seadistada, kasutades kolmanda osapoole tööriistu, nagu Linuxi ühtse võtme häälestus (LUKS). Saate leida oma süsteemile sobiva lahenduse. Siin töötame Ubuntuga ja seadistame andmete krüptimise, kasutades järgmisi samme.

1. samm: installige failisüsteemi krüpteerimistööriist

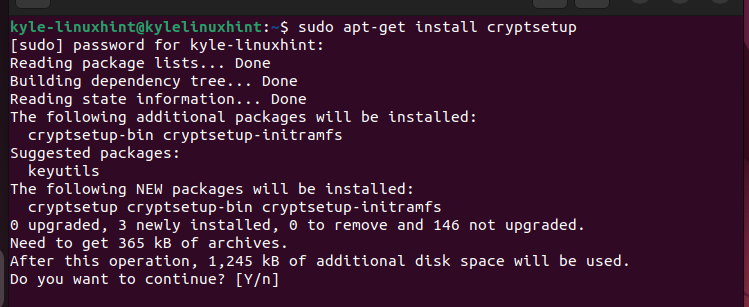

Kui olete krüpteerimismeetodi valinud, peate installima vajalikud tööriistad. Valime failisüsteemi tasemel krüpteerimismeetodi ja installime LUKS-i. LUKS-i installimiseks installige krüptiseade järgmiselt.

sudo apt-get install krüpti seadistamine

Installimise jätkamiseks ja veendumaks, et kõik installitakse ootuspäraselt, vajutage 'y'.

2. samm: seadistage krüpteeritud konteiner

Kuna seadistame failisüsteemi tasemel krüptimist, peame oma kettale looma krüptitud kataloogi, mis sisaldab PostgreSQL-i andmeid. Kontrollige oma operatsioonisüsteemi saadaolevaid seadmeid järgmise käsuga:

sudo fdisk -l

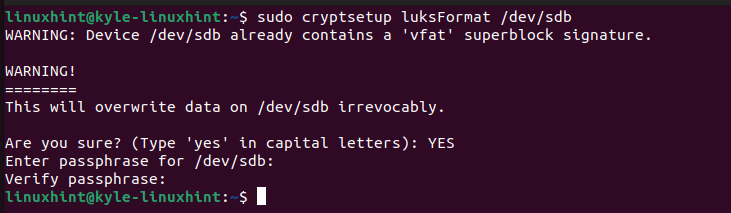

Järgmisena valige sobiv seade ja käivitage järgmine käsk. Siin kasutame /dev/sdb seade. Teil palutakse toiming kinnitada, tippides 'JAH' ja sisestades seejärel parooli.

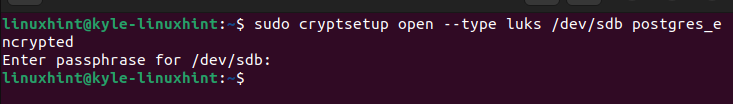

Seejärel peate selle krüpteerima LUKS-i abil, käivitades järgmise käsu:

3. samm: vormindage konteiner

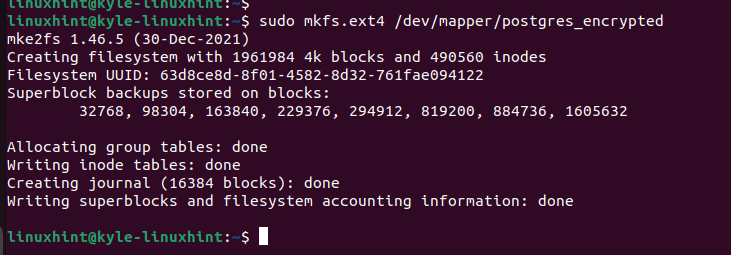

Loodud konteineri jaoks peame selle vormindama. Kasutame suvandit „mkfs.ext4”, käivitades järgmise koodi:

sudo mkfs.ext4 / dev / kaardistaja / postgres_encrypted

4. samm: paigaldage konteiner

Järgmisena ühendame krüptitud konteineri. Alustage kataloogi loomisega /mnt/ järgnevalt:

sudo mkdir / mnt / postgresKui kataloog on loodud, ühendage krüptitud konteiner käsuga „mount” ja määrake tee.

sudo mount / dev / kaardistaja / postgres_encrypted / mnt / postgres /5. samm: teisaldage PostgreSQL-i andmed

Seni oleme loonud krüpteeritud konteineri oma PostgreSQL-i andmete salvestamiseks, kuid me ei ole veel andmeid teisaldanud. Enne andmete teisaldamist peame PostgreSQL-i teenuse peatama.

sudo systemctl peatada postgresqlPostgreSQL-i andmete teisaldamiseks käivitage järgmine käsk 'copy' ja veenduge, et kopeerite selle meie varem loodud kataloogi:

sudo rsync -of / oli / lib / postgresql / mnt / postgresJärgmisena varundage PostgreSQL-i algandmed, teisaldades need varunduskohta.

sudo mv / oli / lib / postgresql / oli / lib / postgresql_backup

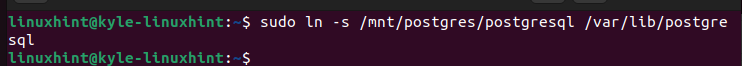

Seejärel peate kiireks juurdepääsuks looma kataloogi jaoks sümboolse lingi.

see on kõik. Meil õnnestus PostgreSQL-i andmed kopeerida ja teisaldada meie failisüsteemi tasemel krüptitud konteinerisse, et tagada andmete turvalisus puhkeolekus.

6. samm: redigeerige PostgreSQL-i konfiguratsioonifaili

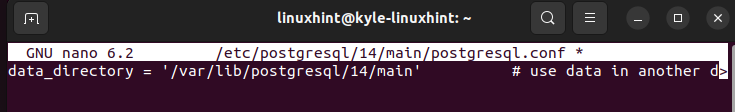

Konfiguratsioonifaili data_kataloog peegeldab väärtuslikku PostgreSQL-i andmete asukohta. Peame seda aga muutma nii, et see vastaks PostgreSQL-i andmete asukohale meie loodud krüptitud konteineris. Niisiis, avage tekstiredaktoriga PostgreSQL-i konfiguratsioonifail. Otsige üles jaotis data_directory. See näeb enne redigeerimist välja selline, nagu on näidatud järgmises. Tee võib erineda olenevalt teie süsteemi installitud PostgreSQL-i versioonist.

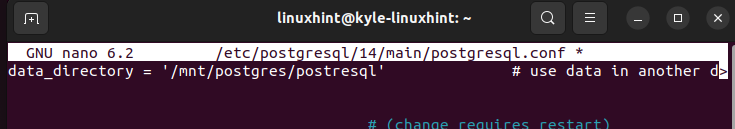

Muutke teed, et suunata 4. sammus loodud krüpteeritud konteinerisse. Meie puhul on uus tee järgmine:

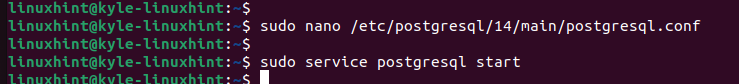

7. samm: salvestage, väljuge ja taaskäivitage

Salvestage ja väljuge PostgreSQL-i konfiguratsioonifailist. Järgmisena käivitage või taaskäivitage PostgreSQL. Teil õnnestus PostgreSQL-is seadistada andmete krüpteerimine puhkeolekus.

See on kõik! Saate PostgreSQL-i turvaliselt kasutada ja nautida uut failisüsteemi tasemel krüptimist.

Järeldus

Andmete puhkeoleku krüptimise seadistamine PostgreSQL-is hõlmab kasutatava krüpteerimismeetodi kindlaksmääramist ja seejärel selle seadistamist. Failisüsteemi tasemel krüptimise seadistamiseks valisime LUKS-i abil TDE-krüptimise. Lisaks kirjeldasime üksikasjalikult kõiki samme, mida selle seadistamiseks järgida. See on kõik! Proovige seda ja järgige esitatud juhiseid.